Autres articles

-

Le ministère de la Santé recommande des mesures barrières

-

(Vidéo) Cheikh Yérim Seck sur le Nouveau Corona : « Pr Souleymane Mboup bou nékone toubap wala américain… »

-

Lutte contre la Covid-19: A Kaolack, les acteurs de santé communautaire à l’assaut des places publiques

-

Pr. Pape Salif Sow, expert en maladies infectieuses et tropicales: « Le vaccin contre la Covid-19 marche ! »

-

Vaccin covid: la posture prudentielle que conseille le Pr Daouda Ndiaye

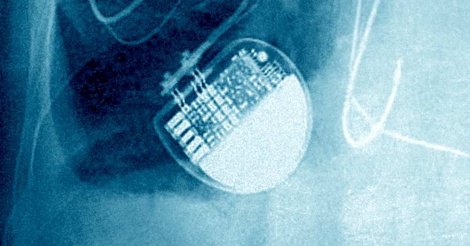

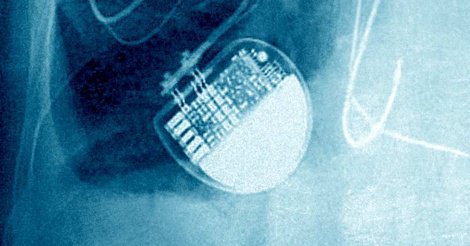

Un épisode de la célèbre série télévisée « Homeland », diffusé en 2012, avait popularisé ce risque. On y voyait un candidat à l'élection présidentielle américaine assassiné par manipulation, à distance, de son pacemaker. Pure fiction ? La menace avait été prise au sérieux, bien avant, par Dick Cheney, vice-président des Etats-Unis de 2001 à 2009 : porteur d'un DAI (défibrillateur automatique implantable, qui sert à stimuler le coeur, mais aussi à détecter et à traiter les troubles du rythme ventriculaire) depuis 2001, il avait demandé à ses médecins de désactiver les communications de son appareil.

« Depuis quelques années, la plupart des implants médicaux peuvent communiquer sans fil avec l'extérieur, explique Anne Canteaut, directrice de recherche à Inria, responsable scientifique de l'équipe Secret (pour sécurité, cryptologie et transmissions). Cela permet au médecin de régler l'appareil et de contrôler l'état de santé du patient. »

Ces passerelles de communication constituent autant de faiblesses. Le 27 septembre dernier, la firme Johnson & Johnson a confirmé la faille découverte par Jay Radcliffe, diabétique et expert en cybersécurité américain : via sa télécommande wi-fi, la pompe à insuline Animas OneTouch Ping, disponible aux Etats-Unis et au Canada, peut être piratée et la dose d'insuline injectée modifiée. Déjà, en juin 2015, trois chercheurs madrilènes avaient publié une étude très détaillée sur la sécurité des implants médicaux.

Les résultats font froid dans le dos : « La plupart de ces appareils ne comportent aucune protection et, s'ils en ont, elles sont obsolètes », constate Carmen Camara, du département informatique de l'université Charles III de Madrid, coauteur de cette publication. En août dernier, sept chercheurs d'Oxford ont montré que l'on pouvait pirater un implant cérébral, là aussi, avec de terribles conséquences. « Un patient atteint de douleurs chroniques pourrait à nouveau souffrir, tandis qu'un malade atteint de Parkinson se verrait empêché de bouger », affirme Laurie Pycroft, du département de neurochirurgie fonctionnelle de l'université Oxford.

Système d'authentification

« La CNIL a publié dès 2014 une étude prospective sur les objets connectés : nous avions imaginé un certain nombre de scénarios, mais nous ne pensions pas qu'ils se réaliseraient aussi vite », résume Délia Rahal-Löfskog, chef du service de la santé à la Commission nationale de l'informatique et des Libertés. Aujourd'hui, les hôpitaux et les industriels travaillent sur des implants reliés, via des BAN (« Body Area Networks », réseaux de capteurs corporels), à des capteurs leur permettant de s'adapter en permanence à l'état du patient...

Sécurité insuffisante du réseau de communication, mots de passe trop facilement décodables, failles dans le logiciel embarqué... autant de faiblesses que les implants médicaux partagent avec la plupart des ordinateurs et des objets connectés. « Les recommandations sont les mêmes, rappelle Erik Boucher de Crèvecoeur, ingénieur au service de l'expertise de la CNIL. Pour les connexions de proximité - on parle aussi de "sessions en face à face" - qui servent généralement aux médecins à reprogrammer les appareils, il faut mettre en place un système d'authentification pour se protéger d'un piratage. Pour les connexions wi-fi qui permettent de faire remonter les informations sur le fonctionnement de l'appareil et l'état du patient, il faut assurer la confidentialité de ces données en les chiffrant. »

L'accès à ces informations, mais aussi aux métadonnées qui leur sont associées, constituerait une atteinte à la vie privée. Par exemple, connaître l'identifiant de la borne wi-fi à laquelle l'implant a simplement tenté de se connecter permettrait de savoir où se trouve son porteur...

Les remèdes ? Changer régulièrement les mots de passe, ne pas divulguer sur Internet les numéros de série des implants et sensibiliser les publics concernés. « Confrontés au comportement soudainement étrange d'un patient porteur d'un implant, les médecins devraient immédiatement envisager l'hypothèse d'un piratage », insiste Laurie Pycroft. Solution la plus efficace : crypter les échanges d'informations. C'est là où, pour les implants, les choses se compliquent.

« Ces petits appareils ne disposent pas d'assez de batterie, de mémoire et de puissance de calcul pour supporter les protocoles de cryptographie classiques », explique Shiho Moriai, directeur d'un laboratoire de recherche dédié à la sécurité au sein de l'Institut national de l'information et de la technologie des communications du Japon, et experte dans un comité ISO (Organisation internationale de normalisation), qui planche sur une technologie de pointe : la cryptographie à bas coût énergétique (« lightweight cryptography »). « Il s'agit de protocoles de cryptologie adaptés à tous les objets (puces RFID, implants médicaux, cartes sans contact...) et capteurs (villes intelligentes...) disposant de peu de ressources », détaille Kerry McKay, du département cryptographie du NIST (National Institute of Standards and Technology), un organisme de normalisation qui dépend du département du Commerce américain et qui organisait un colloque sur cette technologie il y a quelques jours, à Washington.

Seul hic, même si le processus de normalisation a déjà été lancé par l'ISO et le NIST, la cryptographie à bas coût n'est pas encore totalement au point : « Nous en sommes encore au stade de la recherche dans ce domaine-là », révèle Anne Canteaut (Inria), un des 200 chercheurs, essentiellement en Europe et au Japon, spécialisés dans cette technologie. Une des pistes étudiées est de faire effectuer les calculs liés à la cryptographie non pas par l'implant médical, mais par l'ordinateur externe qui veut communiquer avec lui. Un premier standard opérationnel n'est pas attendu avant plusieurs années...

Jacques Henno

DES IMPLANTS À (PRESQUE) TOUT FAIRE

De 5 % à 6 % de la population des pays industrialisés porterait (ou aurait porté) un dispositif médical implantable.

Le premier stimulateur cardiaque (pacemaker) totalement implantable a été posé le 8 octobre 1958 en Suède. L'appareil tomba en panne au bout de trois heures.

Aujourd'hui, il existe des dispositifs implantables, totalement ou partiellement, pour aider les personnes souffrant de problèmes cardiaques, de la maladie de Parkinson, de diabète (de type 1 et parfois de type 2), de gastroparésie (ralentissement de l'estomac), de surdité, d'incontinence urinaire...

Hôpitaux et industriels travaillent sur des implants reliés, via des BAN (« body area networks », réseaux de capteurs corporels), à des capteurs qui leur permettent de s'adapter en permanence à l'état du patient...

« Depuis quelques années, la plupart des implants médicaux peuvent communiquer sans fil avec l'extérieur, explique Anne Canteaut, directrice de recherche à Inria, responsable scientifique de l'équipe Secret (pour sécurité, cryptologie et transmissions). Cela permet au médecin de régler l'appareil et de contrôler l'état de santé du patient. »

Ces passerelles de communication constituent autant de faiblesses. Le 27 septembre dernier, la firme Johnson & Johnson a confirmé la faille découverte par Jay Radcliffe, diabétique et expert en cybersécurité américain : via sa télécommande wi-fi, la pompe à insuline Animas OneTouch Ping, disponible aux Etats-Unis et au Canada, peut être piratée et la dose d'insuline injectée modifiée. Déjà, en juin 2015, trois chercheurs madrilènes avaient publié une étude très détaillée sur la sécurité des implants médicaux.

Les résultats font froid dans le dos : « La plupart de ces appareils ne comportent aucune protection et, s'ils en ont, elles sont obsolètes », constate Carmen Camara, du département informatique de l'université Charles III de Madrid, coauteur de cette publication. En août dernier, sept chercheurs d'Oxford ont montré que l'on pouvait pirater un implant cérébral, là aussi, avec de terribles conséquences. « Un patient atteint de douleurs chroniques pourrait à nouveau souffrir, tandis qu'un malade atteint de Parkinson se verrait empêché de bouger », affirme Laurie Pycroft, du département de neurochirurgie fonctionnelle de l'université Oxford.

Système d'authentification

« La CNIL a publié dès 2014 une étude prospective sur les objets connectés : nous avions imaginé un certain nombre de scénarios, mais nous ne pensions pas qu'ils se réaliseraient aussi vite », résume Délia Rahal-Löfskog, chef du service de la santé à la Commission nationale de l'informatique et des Libertés. Aujourd'hui, les hôpitaux et les industriels travaillent sur des implants reliés, via des BAN (« Body Area Networks », réseaux de capteurs corporels), à des capteurs leur permettant de s'adapter en permanence à l'état du patient...

Sécurité insuffisante du réseau de communication, mots de passe trop facilement décodables, failles dans le logiciel embarqué... autant de faiblesses que les implants médicaux partagent avec la plupart des ordinateurs et des objets connectés. « Les recommandations sont les mêmes, rappelle Erik Boucher de Crèvecoeur, ingénieur au service de l'expertise de la CNIL. Pour les connexions de proximité - on parle aussi de "sessions en face à face" - qui servent généralement aux médecins à reprogrammer les appareils, il faut mettre en place un système d'authentification pour se protéger d'un piratage. Pour les connexions wi-fi qui permettent de faire remonter les informations sur le fonctionnement de l'appareil et l'état du patient, il faut assurer la confidentialité de ces données en les chiffrant. »

L'accès à ces informations, mais aussi aux métadonnées qui leur sont associées, constituerait une atteinte à la vie privée. Par exemple, connaître l'identifiant de la borne wi-fi à laquelle l'implant a simplement tenté de se connecter permettrait de savoir où se trouve son porteur...

Les remèdes ? Changer régulièrement les mots de passe, ne pas divulguer sur Internet les numéros de série des implants et sensibiliser les publics concernés. « Confrontés au comportement soudainement étrange d'un patient porteur d'un implant, les médecins devraient immédiatement envisager l'hypothèse d'un piratage », insiste Laurie Pycroft. Solution la plus efficace : crypter les échanges d'informations. C'est là où, pour les implants, les choses se compliquent.

« Ces petits appareils ne disposent pas d'assez de batterie, de mémoire et de puissance de calcul pour supporter les protocoles de cryptographie classiques », explique Shiho Moriai, directeur d'un laboratoire de recherche dédié à la sécurité au sein de l'Institut national de l'information et de la technologie des communications du Japon, et experte dans un comité ISO (Organisation internationale de normalisation), qui planche sur une technologie de pointe : la cryptographie à bas coût énergétique (« lightweight cryptography »). « Il s'agit de protocoles de cryptologie adaptés à tous les objets (puces RFID, implants médicaux, cartes sans contact...) et capteurs (villes intelligentes...) disposant de peu de ressources », détaille Kerry McKay, du département cryptographie du NIST (National Institute of Standards and Technology), un organisme de normalisation qui dépend du département du Commerce américain et qui organisait un colloque sur cette technologie il y a quelques jours, à Washington.

Seul hic, même si le processus de normalisation a déjà été lancé par l'ISO et le NIST, la cryptographie à bas coût n'est pas encore totalement au point : « Nous en sommes encore au stade de la recherche dans ce domaine-là », révèle Anne Canteaut (Inria), un des 200 chercheurs, essentiellement en Europe et au Japon, spécialisés dans cette technologie. Une des pistes étudiées est de faire effectuer les calculs liés à la cryptographie non pas par l'implant médical, mais par l'ordinateur externe qui veut communiquer avec lui. Un premier standard opérationnel n'est pas attendu avant plusieurs années...

Jacques Henno

DES IMPLANTS À (PRESQUE) TOUT FAIRE

De 5 % à 6 % de la population des pays industrialisés porterait (ou aurait porté) un dispositif médical implantable.

Le premier stimulateur cardiaque (pacemaker) totalement implantable a été posé le 8 octobre 1958 en Suède. L'appareil tomba en panne au bout de trois heures.

Aujourd'hui, il existe des dispositifs implantables, totalement ou partiellement, pour aider les personnes souffrant de problèmes cardiaques, de la maladie de Parkinson, de diabète (de type 1 et parfois de type 2), de gastroparésie (ralentissement de l'estomac), de surdité, d'incontinence urinaire...

Hôpitaux et industriels travaillent sur des implants reliés, via des BAN (« body area networks », réseaux de capteurs corporels), à des capteurs qui leur permettent de s'adapter en permanence à l'état du patient...